JAKARTA - Peretas yang terkait dengan Grup Lazarus dari Korea Utara dilaporkan berada di balik kampanye phishing besar-besaran yang menargetkan investor nonfungible token (NFT) dengan memanfaatkan hampir 500 domain phishing untuk menipu korban.

Firma keamanan Blockchain, SlowMist, merilis sebuah laporan pada 24 Desember, yang mengungkapkan taktik yang digunakan kelompok Advanced Persistent Threat (APT) Korea Utara tersebut untuk memisahkan investor NFT dari NFT mereka. Ini termasuk menggunakan situs umpan yang disamarkan sebagai berbagai platform dan proyek terkait NFT.

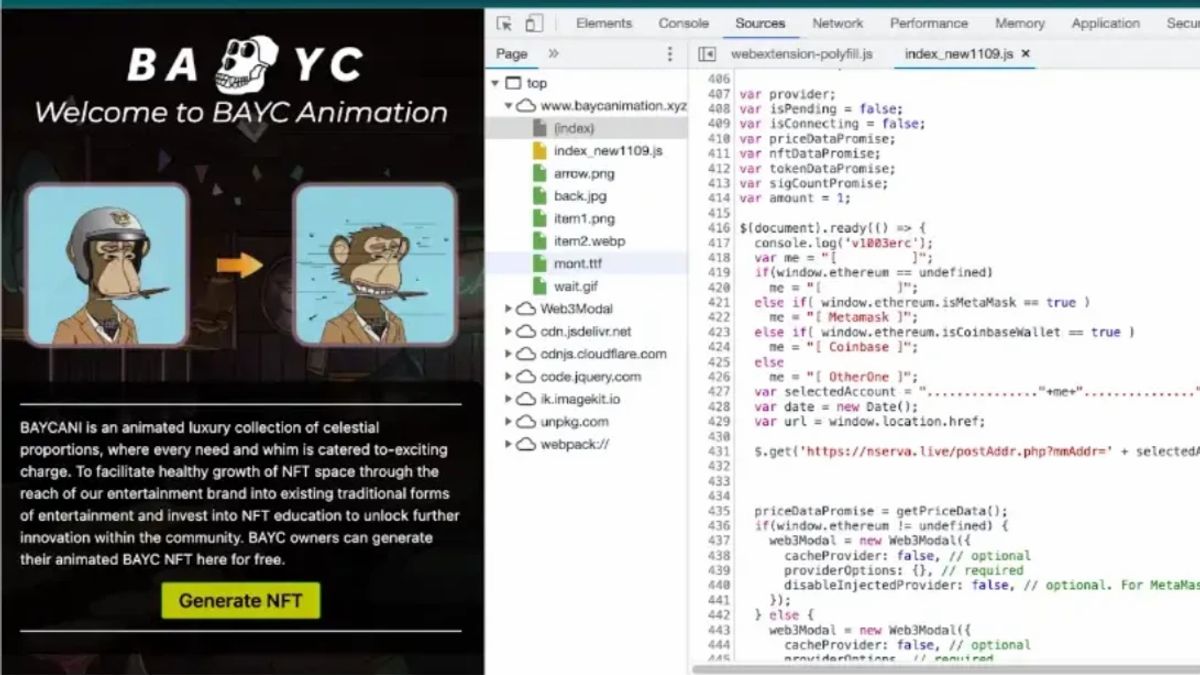

Contoh situs web palsu ini termasuk situs yang berpura-pura menjadi proyek yang terkait dengan Piala Dunia, serta situs yang menyamar sebagai pasar NFT terkenal seperti OpenSea, X2Y2, dan Rarible.

🚨SlowMist Security Alert🚨

North Korean APT group targeting NFT users with large-scale phishing campaign

This is just the tip of the iceberg. Our thread only covers a fraction of what we've discovered.

Let's dive in pic.twitter.com/DeHq1TTrrN

— SlowMist (@SlowMist_Team) December 24, 2022

SlowMist mengatakan salah satu taktik yang digunakan adalah membuat situs umpan ini menawarkan "Mints berbahaya", yang melibatkan upaya menipu para korban dengan berpikir bahwa mereka mencetak NFT yang sah dengan menghubungkan dompet mereka ke situs web.

Namun, NFT sebenarnya curang, dan dompet korban dibiarkan rentan terhadap peretas yang sekarang memiliki akses ke sana.

Laporan tersebut juga mengungkapkan bahwa banyak situs web phishing beroperasi di bawah Protokol Internet (IP) yang sama, dengan 372 situs web phishing NFT di bawah satu IP dan 320 situs web phishing NFT lainnya terkait dengan IP lain.

SlowMist mengatakan kampanye phishing telah berlangsung selama beberapa bulan, dan mencatat bahwa nama domain paling awal terdaftar muncul sekitar tujuh bulan lalu.

Taktik phishing lain yang digunakan adalah merekam data pengunjung dan menyimpannya ke situs eksternal serta menautkan gambar ke proyek target.

Setelah peretas hendak mendapatkan data pengunjung, mereka kemudian akan melanjutkan untuk menjalankan berbagai skrip serangan pada korban, yang akan memungkinkan peretas mengakses catatan akses korban, otorisasi dan penggunaan dompet plug-in, serta data sensitif. seperti catatan persetujuan korban dan sigData.

BACA JUGA:

Semua informasi ini kemudian memungkinkan peretas mengakses dompet korban, memperlihatkan semua aset digital mereka.

Namun, SlowMist menekankan bahwa ini hanyalah "puncak gunung es", karena analisis ini hanya melihat sebagian kecil dari materi dan mengekstraksi "beberapa" karakteristik phishing dari peretas Korea Utara.

Misalnya, SlowMist menyoroti bahwa hanya satu alamat phishing saja yang dapat memperoleh 1.055 NFT dan menghasilkan 300 Ether senilai 367.000 (Rp5,7 miliar), melalui taktik phishing.

Ia menambahkan bahwa grup APT Korea Utara yang sama juga bertanggung jawab atas kampanye phishing Naver yang sebelumnya didokumentasikan oleh Prevailion pada 15 Maret.

Korea Utara dituduh telah menjadi pusat berbagai kejahatan pencurian mata uang kripto pada tahun 2022.

Menurut sebuah laporan berita yang diterbitkan oleh National Intelligence Service (NIS) Korea Selatan pada 22 Desember, Korea Utara diduga mencuri cryptocurrency senilai 620 juta (Rp9,6 triliun) tahun ini saja.

Pada bulan Oktober, Badan Kepolisian Nasional Jepang mengirimkan peringatan kepada bisnis aset kripto negara itu untuk berhati-hati terhadap kelompok peretasan Korea Utara.