JAKARTA - Kaspersky mengungkapkan sebuah kabar positif, di mana perusahaan global cybersecurity itu menemukan adanya penurunan serangan Bruteforce (49 persen) terhadap pekerja jarak jauh di Asia Tenggara (SEA). Meski demikian, kita tidak boleh berpuas diri.

Remote Desktop Protocol (RDP) adalah protokol milik Microsoft yang memfasilitasi pengguna dengan antarmuka grafis untuk terhubung ke komputer lain melalui jaringan. RDP banyak digunakan oleh administrator sistem dan pengguna non-teknis untuk mengontrol server dan PC lain dari jarak jauh.

Serangan Bruteforce.Generic.RDP biasanya berupaya menemukan pasangan login/kata sandi RDP yang valid dengan memeriksa semua kemungkinan kata sandi hingga satu yang benar ditemukan. Serangan yang berhasil memungkinkan penyerang mendapatkan akses jarak jauh ke komputer host yang ditargetkan.

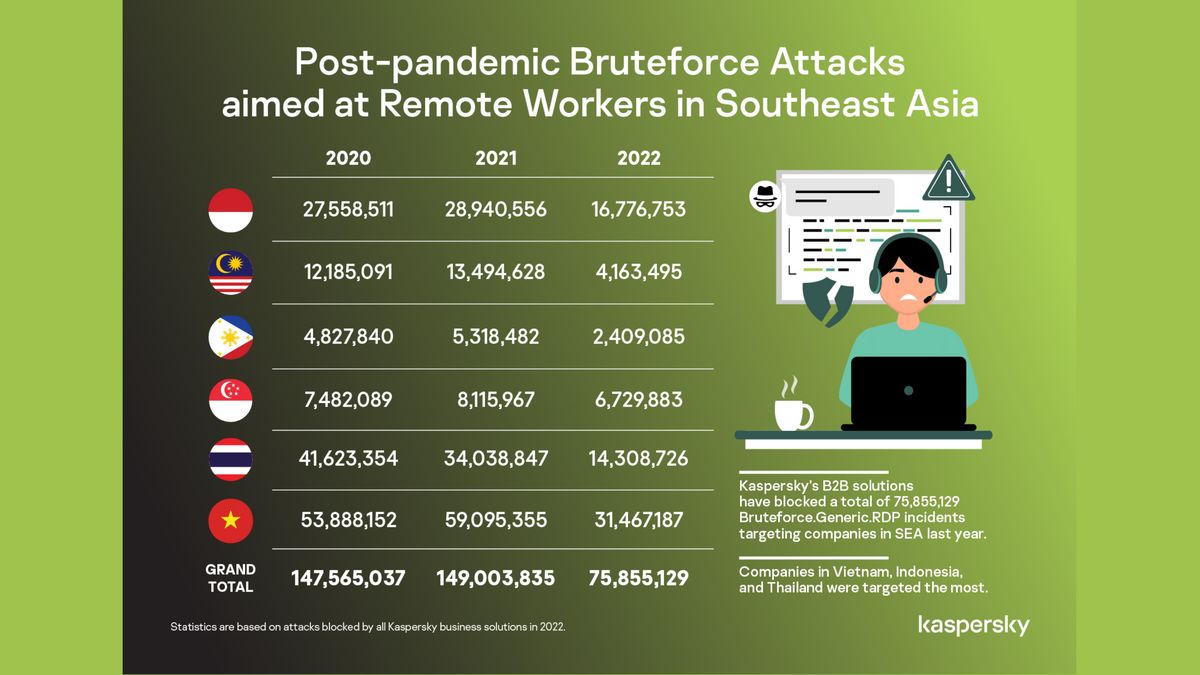

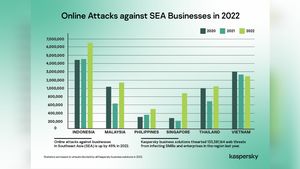

Telemetri perusahaan keamanan siber global menunjukkan solusi B2B Kaspersky telah memblokir total 75.855.129 insiden Bruteforce.Generic.RDP, dari yang sebelumnya 149.003.835 serangan tahun 2021, di enam negara kawasan Asia Tenggara.

Dalam hal pangsa serangan Bruteforce tahun lalu, perusahaan dari negara Vietnam, Indonesia, dan Thailand lah yang paling banyak menjadi sasaran.

“Dari hampir 150 juta serangan Bruteforce terhadap perusahaan di wilayah Asia Tenggara pada tahun 2021, tahun lalu menunjukkan penurunan setengahnya. Itu pertanda baik pada pandangan pertama," kata Yeo Siang Tiong, General Manager untuk Asia Tenggara di Kaspersky, dalam pernyataan tertulisnya yang diterima di Jakarta.

BACA JUGA:

Menurut Yeo, hal ini sebagian dipengaruhi oleh peralihan ke kembalinya aktivitas tatap muka atau jarak jauh secara hybrid, yang berarti terdapat lebih sedikit pekerja jarak jauh di wilayah tersebut dibandingkan dengan puncak pandemi pada tahun 2022 dan 2021.

“Namun, masih terlalu dini bagi bisnis untuk mengumumkan keamanan total dari serangan Bruteforce. Melihat lanskap ancaman yang lebih luas, para ahli kami melihat lebih banyak grup ransomware modern yang mengeksploitasi RDP untuk mendapatkan akses awal ke perusahaan yang mereka targetkan. Ini adalah bendera merah yang harus diperhatikan oleh tim keamanan,” tambah Yeo.

Laporan Kaspersky baru-baru ini mengungkap teknik paling populer untuk mendapatkan akses awal di antara para grup ransomware, yaitu memanfaatkan layanan jarak jauh eksternal.

Laporan tersebut juga mencatat semua grup ransomware menggunakan RDP terbuka untuk mendapatkan akses awal ke sistem karena ini adalah vektor termudah untuk mendapatkannya.

Praktik terbaik untuk melindungi dari serangan terkait RDP, adalah dengan 'menyembunyikannya' di belakang VPN dan mengonfigurasinya secara tepat. Penting juga untuk menggunakan kata sandi yang kuat.