JAKARTA - Pusat Data Nasional Sementara (PDNS) Indonesia, kali ini menjadi korban serangan siber besar-besaran yang melibatkan ransomware LockBit 3.0. Serangan ini telah menyebabkan gangguan serius terhadap layanan data pemerintah, mengancam keamanan informasi yang sensitif dan penting di Tanah Air.

LockBit merupakan salah satu kelompok ransomware yang paling produktif di dunia, diduga mulai beroperasi sejak September 2019. Kelompok ini dikenal dengan model "ransomware-as-a-service" (RaaS), di mana mereka menyediakan perangkat lunak dan infrastruktur untuk afiliasi yang kemudian menjalankan serangan terhadap korban.

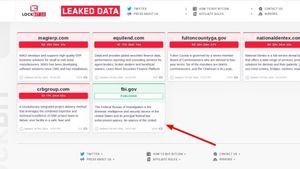

Lewat cara ini, LockBit berhasil menyerang lebih dari 2.500 korban di setidaknya 120 negara, termasuk 1.800 korban di Amerika Serikat. Para korban termasuk individu, bisnis kecil, perusahaan multinasional, rumah sakit, sekolah, organisasi nirlaba, infrastruktur kritis, serta agen pemerintah dan penegak hukum.

Cara Kerja LockBit Menyusupi Targetnya

LockBit menggunakan berbagai teknik untuk menyusupi jaringan targetnya, termasuk:

- Phishing: Mengirim email yang tampak sah namun berisi lampiran atau tautan yang jika diklik, akan mengunduh malware.

- Eksploitasi Kerentanan: Memanfaatkan kerentanan dalam perangkat lunak atau sistem operasi yang belum diperbarui oleh pengguna.

- Remote Desktop Protocol (RDP): Menggunakan kredensial yang dicuri atau didapat dari brute force untuk mengakses sistem melalui RDP.

- Pemalsuan Identitas: Menyamar sebagai pihak tepercaya untuk mendapatkan akses ke jaringan target.

Setelah berhasil masuk ke sistem, LockBit akan:

- Menyebar dalam Jaringan: Menggunakan alat otomatis untuk menyebar ke komputer lain dalam jaringan target.

- Mengenkripsi Data: Mengenkripsi file dan data penting di sistem, sehingga tidak dapat diakses oleh pengguna.

- Menghapus Backup: Menghapus atau mengenkripsi backup untuk mencegah korban memulihkan data tanpa membayar tebusan.

- Menampilkan Pesan Tebusan: Menampilkan pesan yang menginstruksikan korban untuk membayar tebusan dalam bentuk cryptocurrency untuk mendapatkan kunci dekripsi.

Pendirinya: Dmitry Yuryevich Khoroshev

Dmitry Yuryevich Khoroshev, juga dikenal dengan alias LockBitSupp, LockBit, dan putinkrab, adalah warga negara Rusia berusia 31 tahun dari Voronezh. Ia diduga sebagai pencipta, pengembang, dan administrator utama di balik operasi LockBit. Khoroshev berperan besar dalam merancang kode ransomware LockBit, merekrut anggota lain, dan mengelola infrastruktur kelompok tersebut, termasuk situs web untuk mempublikasikan data curian dari korban yang menolak membayar tebusan.

Dalam model RaaS yang diterapkan LockBit, Khoroshev sebagai pengembang menerima sekitar 20% dari setiap pembayaran tebusan, sementara afiliasi yang menjalankan serangan menerima sisanya. Selama operasi tersebut, Khoroshev diduga menerima setidaknya 100 juta dolar AS (Rp1,6 triliun) ari pembayaran tebusan.

Dakwaan FBI terhadap Khoroshev

Pada 24 Juni 2024, Departemen Kehakiman AS membuka dakwaan terhadap Dmitry Yuryevich Khoroshev. Dakwaan tersebut meliputi 26 hitungan yang terdiri dari:

- Satu hitungan konspirasi untuk melakukan penipuan, pemerasan, dan kegiatan terkait sehubungan dengan komputer.

- Satu hitungan konspirasi untuk melakukan penipuan kawat.

- Delapan hitungan kerusakan sengaja terhadap komputer yang dilindungi.

- Delapan hitungan pemerasan terkait informasi rahasia dari komputer yang dilindungi.

- Delapan hitungan pemerasan terkait kerusakan terhadap komputer yang dilindungi.

Setiap dari 26 hitungan tersebut membawa hukuman maksimal 185 tahun penjara serta denda maksimal sebesar 250.000 dolar AS atau jumlah keuntungan finansial yang diperoleh pelaku, atau kerugian finansial yang dialami korban.

"Dmitry Khoroshev merancang, mengembangkan, dan mengelola LockBit, varian dan kelompok ransomware paling produktif di dunia, memungkinkan dirinya dan afiliasinya untuk menyebabkan kerusakan miliaran dolar kepada ribuan korban di seluruh dunia," kata Jaksa AS Philip R. Sellinger untuk Distrik New Jersey.

Penyelidikan dan Tindakan Hukum Lainnya

Gangguan terhadap LockBit dimulai pada Februari 2024 oleh Divisi Siber Badan Kejahatan Nasional (NCA) Inggris, yang bekerja sama dengan FBI dan penegak hukum internasional lainnya. Mereka berhasil menyita sejumlah situs web publik dan server yang digunakan oleh LockBit, sehingga mengganggu kemampuan kelompok tersebut untuk melakukan serangan lebih lanjut.

BACA JUGA:

Sejak gangguan tersebut, enam anggota LockBit telah didakwa atas partisipasi mereka dalam konspirasi LockBit, termasuk:

- Artur Sungatov dan Ivan Kondratyev, juga dikenal sebagai Bassterlord.

- Ruslan Magomedovich Astamirov.

- Mikhail Matveev, juga dikenal sebagai "Wazawaka," "m1x," "Boriselcin," dan "Uhodiransomwar."

- Mikhail Vasiliev, seorang warga negara ganda Rusia-Kanada.

Departemen Luar Negeri AS juga mengumumkan hadiah hingga 10 juta dolar AS (Rp1634 miliar) untuk informasi yang mengarah pada penangkapan Khoroshev, serta hadiah yang sama untuk informasi yang mengarah pada identifikasi individu yang memegang posisi kepemimpinan dalam kelompok kriminal di balik ransomware LockBit.

Korban LockBit didorong untuk menghubungi FBI di https://lockbitvictims.ic3.gov untuk informasi lebih lanjut mengenai pemulihan sistem yang terenkripsi menggunakan varian ransomware LockBit.