雅加达 - 据报道,与朝鲜 Lazarus Group 有关的黑客利用近 500 个网络钓鱼域欺骗受害者,是针对不可替代代币 (NFT) 投资者的大规模网络钓鱼活动的幕后黑手。

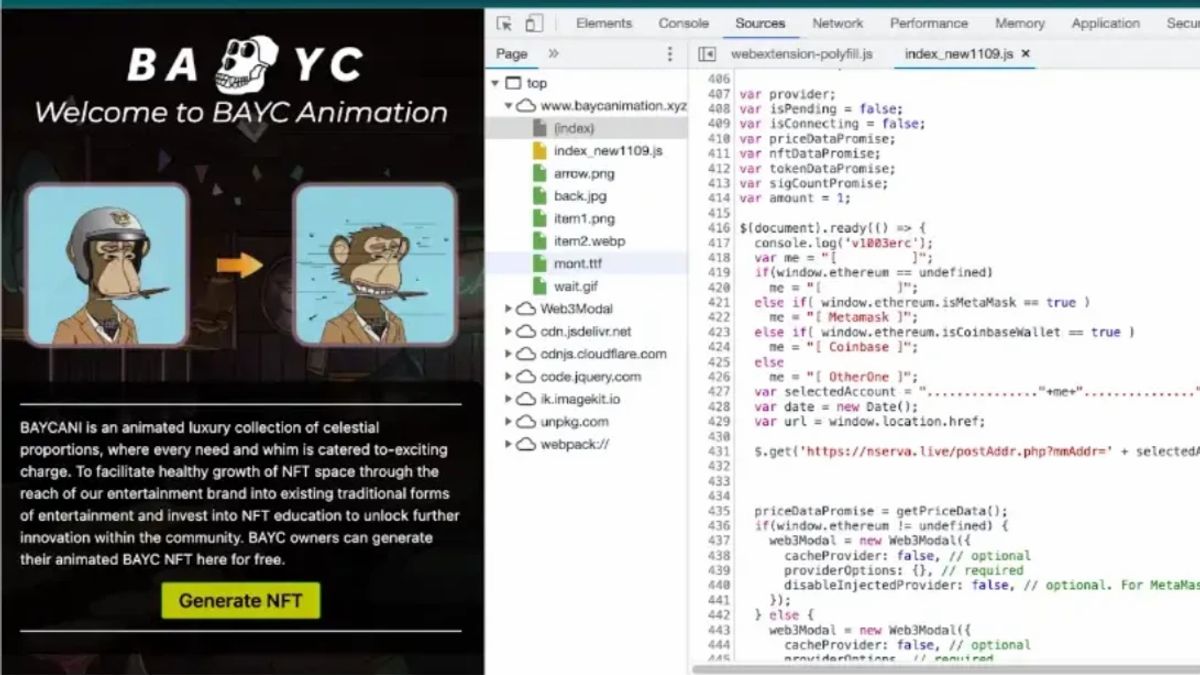

区块链安全公司 SlowMist 于 12 月 24 日发布了一份报告,其中揭示了朝鲜高级持续威胁 (APT) 组织用来将 NFT 投资者与其 NFT 分开的策略。这包括使用伪装成各种 NFT 相关平台和项目的诱饵网站。

这些虚假网站的例子包括假装是与世界杯相关的项目的网站,以及冒充 OpenSea、X2Y2 和 Rarible 等知名 NFT 市场的网站。

🚨慢雾安全警报朝鲜🚨APT 组织针对 NFT 用户进行大规模网络钓鱼活动这只是冰山一角。我们的线程仅涵盖了我们发现的一小部分。让我们深入了解 pic.twitter.com/DeHq1TTrrN

— 慢雾 (@SlowMist_Team) 2022 年 12 月 24 日

SlowMist 说,使用的一种策略是让这些诱饵网站提供“恶意薄荷糖”,其中包括试图通过将钱包连接到网站来诱骗受害者认为他们正在打印合法的 NFT。

然而,NFT 实际上是欺诈性的,受害者的钱包很容易被现在可以访问它的黑客攻击。

报告还显示,许多网络钓鱼网站在同一互联网协议 (IP) 下运行,一个 IP 下有 372 个 NFT 网络钓鱼网站,另一个 320 个 NFT 网络钓鱼网站链接到另一个 IP。

SlowMist表示,网络钓鱼活动已经持续了几个月,并指出最早注册的域名出现在大约七个月前。

使用的其他网络钓鱼策略包括记录访问者数据并将其保存到外部站点以及将图像链接到目标项目。

一旦黑客想要获取访问者数据,他们就会继续对受害者运行各种攻击脚本,这将允许黑客访问受害者的访问记录、插件钱包的授权和使用以及敏感数据。例如受害者同意记录和 sigData。

然后,所有这些信息都允许黑客访问受害者的钱包,从而暴露其所有数字资产。

然而,SlowMist强调,这只是“冰山一角”,因为这项分析只研究了一小部分材料,并提取了朝鲜黑客的“一些”网络钓鱼特征。

例如,SlowMist 强调,通过网络钓鱼策略,仅一个网络钓鱼地址就可以赚取 1.055 NFT,并生成价值 367.000(57 亿印尼盾)的 300 个以太币。

它补充说,同一个朝鲜APT组织也对Prevailion先前在3月15日记录的Naver网络钓鱼活动负责。

朝鲜被指控在 2022 年成为各种加密货币盗窃犯罪的中心。

根据韩国国家情报院(NIS)12月22日发布的新闻报道,朝鲜涉嫌仅今年就窃取了价值6.2亿(9.6万亿印尼盾)的加密货币。

10月,日本国家警察厅向该国的加密资产企业发出警告,要警惕朝鲜黑客组织。

The English, Chinese, Japanese, Arabic, and French versions are automatically generated by the AI. So there may still be inaccuracies in translating, please always see Indonesian as our main language. (system supported by DigitalSiber.id)