雅加达 - 谷歌的威胁分析小组(TAG)发现一家总部位于巴塞罗那的公司销售间谍软件,利用Chrome,Firefox和Windows Defender漏洞对目标个人计算机(PC)进行合同监视。

当该公司利用它时,该漏洞是零日漏洞,但谷歌、Mozilla 和微软在 2021 年和 2022 年初修补了它。

零日漏洞是一个广义术语,描述了新发现的安全漏洞,黑客可以利用该漏洞攻击系统。当黑客在开发人员有机会解决漏洞之前利用漏洞时,就会发生零日攻击。

此外,该公司是Variston IT,该公司自称是专门构建的信息安全解决方案的提供商,包括嵌入式SCADA(监视控制和数据采集)和物联网集成商的技术,专有系统的专用安全补丁,数据发现工具,嵌入式设备的安全培训和安全协议开发。

但根据TAG的报告,Variston IT销售其网站上未提及的其他产品,例如为客户提供在他们想要监视的设备上偷偷安装恶意软件所需的一切的软件框架。

TAG研究人员Clement Lecigne和Benoit Sevens表示,该漏洞利用框架用于利用n-day漏洞,该漏洞最近已修补,因此一些目标尚未安装它。

有证据表明,当漏洞为零时,也会使用框架。研究人员透露了他们的发现,试图扰乱间谍软件市场,他们说间谍软件市场正在蓬勃发展,并对各种群体构成威胁。

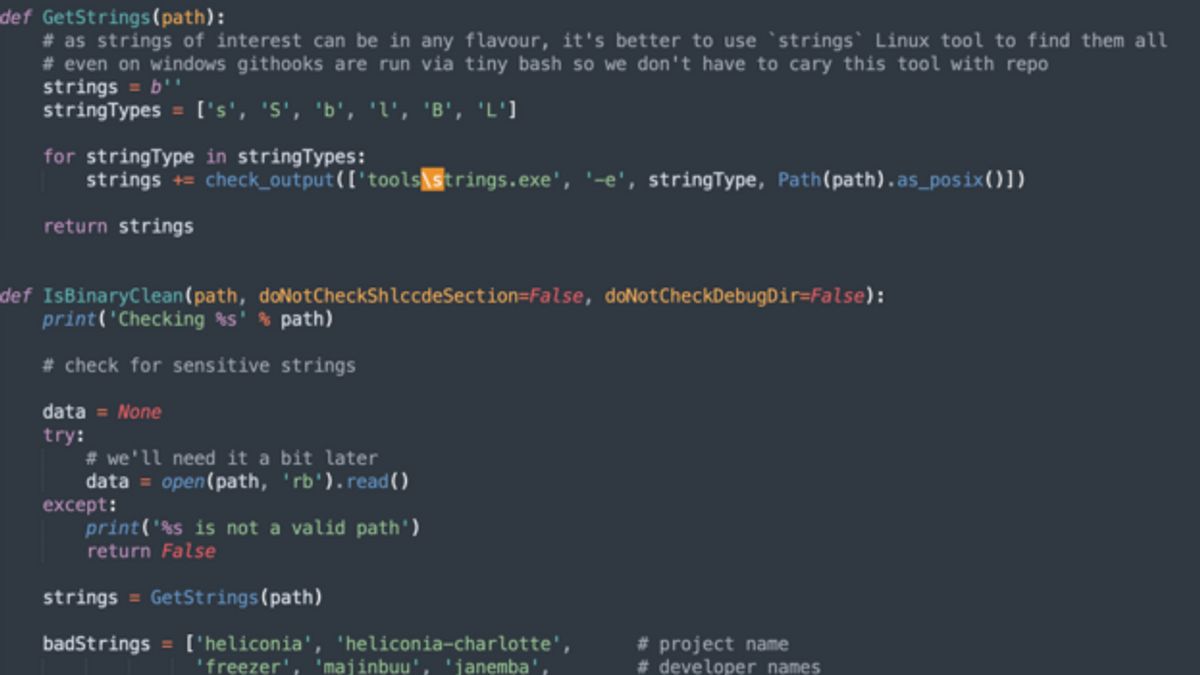

该框架于12月2日星期五推出TechSpot,名为Heliconia Noise,Heliconia Soft和Files。它包含成人源代码,能够实现Chrome,Windows Defender和Firefox的漏洞利用。

Heliconia Noise 利用版本 90.0.4430.72(2021 年 4 月)至 91.0.4472.106(2021 年 6 月)中的 Chrome 渲染器漏洞。它可以执行远程代码,并将 Chrome 沙盒退出到用户的操作系统。谷歌在 2021 年 8 月修复了该漏洞。

如前所述,Variston IT还可以通过包含漏洞的PDF文件攻击Windows Defender,这是Windows 10和11的默认防病毒软件。当用户访问受感染的 URL、触发 Windows Defender 扫描并启动感染链时,将部署 PDF。微软于 2021 年 11 月修补了该漏洞。

最后,Files Heliconia使用Windows和Linux Firefox漏洞链在Mozilla浏览器中执行远程代码执行。Windows版本包含Mozilla在2019年修补的沙盒转义。恶意包的另一部分于 2022 年 3 月报告,但可能自 2018 年 12 月以来一直在使用。

瓦里斯顿IT类似于NSO集团,后者销售的工具允许政府监视属于记者,持不同政见者和外交官的设备。直到去年11月,苹果起诉NSO集团及其母公司传播在美国外交官iPhone上发现的间谍软件。

The English, Chinese, Japanese, Arabic, and French versions are automatically generated by the AI. So there may still be inaccuracies in translating, please always see Indonesian as our main language. (system supported by DigitalSiber.id)