ジャカルタ-2人のロシア市民、アルトゥール・スンガトフとイワン・コンドラティエフは、今日最も危険なランサムウェアの亜種の1つであるLockBitを使用したランサムウェア攻撃に関与したとして、米国(US)と英国による法的執行の対象となりました。

米国財務省外国資産管理局(OFAC)は、特別に任命された市民のリストで、2人の容疑者に関連する10の暗号ウォレットアドレスを割り当てました。これらのアドレスは、LockBitの被害者から身代金を受け取るために使用されたと言われています。

米国司法省によると、LockBitはロシアを拠点とするランサムウェアシンジケートであり、2019年以来1億2,000万ドル(1.8兆ルピア)以上を盗んでいます。LockBitは、サービスとしてのランサムウェア(RaaS)モデルで動作し、世界中の組織や企業に攻撃を実行するアフィリエイトにランサムウェアソフトウェアを提供します。

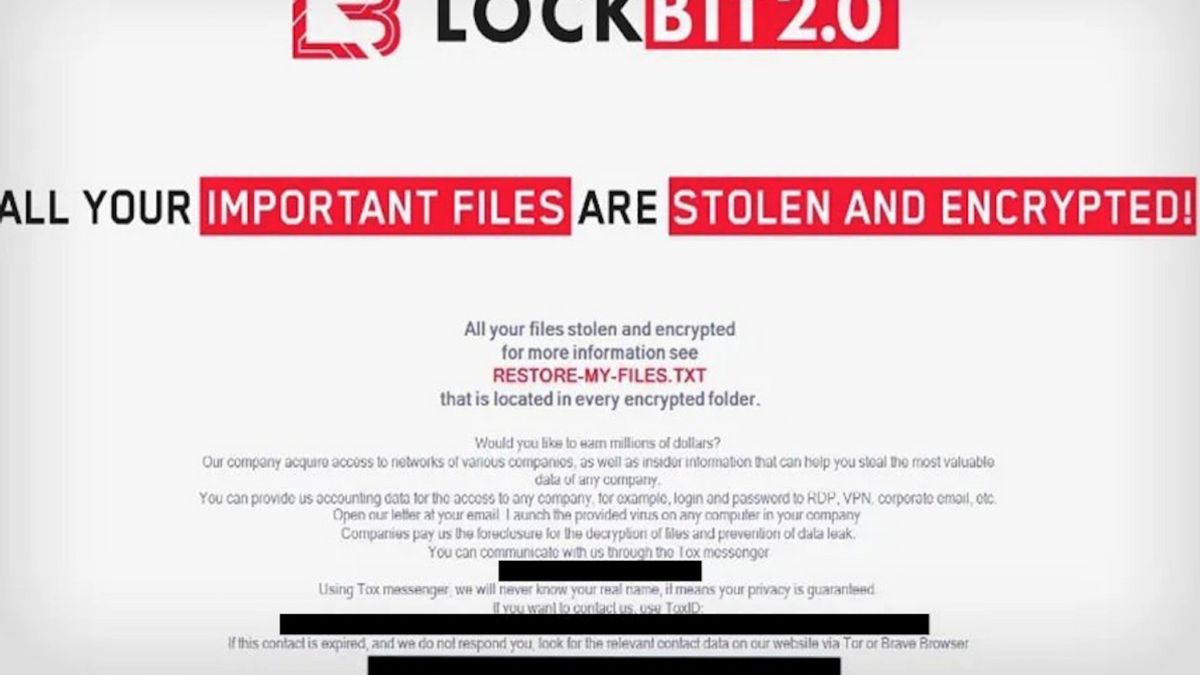

LockBitは二重恐喝戦術でも知られており、被害者のコンピュータシステムを暗号化するだけでなく、機密データを盗み、身代金が支払われなければ公開すると脅します。LockBitは、2022年に世界で最も広く使用されているランサムウェアの亜種であり、今日でもアクティブです。

ロックビットの最大の犠牲者の1人は、中国工業商業銀行の子会社である米国最大のブローカーディーラーであるICBCでした。2023年11月9日、LockBitはICBCの運用を停止し、財務省が支援する90億米ドル(140兆ルピア)以上の資産の決済を妨害したランサムウェア攻撃を開始しました。

この攻撃により、ICBCは内部の電子メールや通信へのアクセスを失い、取引をサポートする資金なしで証券を配信しました。LockBitはICBCに2,000万米ドル(3,120億ルピア)の身代金を要求しましたが、ICBCが支払ったかどうかは不明です。

米国と英国は、さまざまな国際法執行機関と協力して、LockBitとその関連会社を追跡しています。英国の国家犯罪局は、被害者から盗まれたデータを保存および表示するために使用されるダークウェブサイトを含む、LockBitの技術インフラストラクチャを引き継ぐことさえできました。

LockBitランサムウェア攻撃の急増は、サイバースペースを悩ませている唯一のランサムウェアの脅威ではありません。ブロックチェーン分析会社Chainalysisの最近のレポートによると、ランサムウェアの支払いは2023年までに300%以上急増し、過去最高の11億米ドル(17.2兆ルピア)に達しました。

このレポートでは、ランサムウェア攻撃の頻度、規模、マグニチュードが2023年に大幅に増加し、大規模な犯罪シンジケートから小規模グループ、個人に至るまでのさまざまなエンティティがこれらの活動に関与していることも示されています。

2023年に発生した大規模なランサムウェア攻撃の例としては、米国最大の石油パイプライン会社であるコロニアルパイプラインへの攻撃があり、いくつかの州で燃料が不足しています。世界最大の食肉生産国であるJBSへの攻撃は、米国、カナダ、オーストラリアの食肉サプライチェーンを混乱させました。ネットワーク管理ソフトウェアのプロバイダーであるKaseyaへの攻撃は、世界中の1,000以上の組織に影響を与えました。

これらの攻撃は、重要なインフラストラクチャと企業がランサムウェアの脅威に対してどれほど脆弱であるか、および組織や企業がサイバーセキュリティを改善し、ランサムウェア攻撃を防ぐことがどれほど重要であるかを示しています。

The English, Chinese, Japanese, Arabic, and French versions are automatically generated by the AI. So there may still be inaccuracies in translating, please always see Indonesian as our main language. (system supported by DigitalSiber.id)