ジャカルタ-Googleの脅威分析グループ(TAG)は、バルセロナを拠点とする会社が、Chrome、Firefox、およびWindows Defenderの脆弱性を悪用して、標的のパーソナルコンピューター(PC)で契約監視を実行するスパイウェアを販売していることを発見しました。

その脆弱性は、同社が悪用したときはゼロデイでしたが、Google、Mozilla、およびMicrosoftは、2021年と2022年初頭にパッチを適用しました。

ゼロデイは、ハッカーがシステムを攻撃するために使用できる、新たに発見されたセキュリティの脆弱性を表す広義の用語です。ゼロデイ攻撃は、開発者がそれに対処する機会を得る前に、ハッカーが欠陥を悪用したときに発生します。

さらに、同社はVariston ITであり、組み込みSCADA(監視制御およびデータ収集)およびモノのインターネットインテグレーター向けのテクノロジー、プロプライエタリシステム用の専用セキュリティパッチ、データ検出用のツール、セキュリティトレーニング、組み込みデバイス用の安全なプロトコル開発など、専用の情報セキュリティソリューションのプロバイダーであると自称しています。

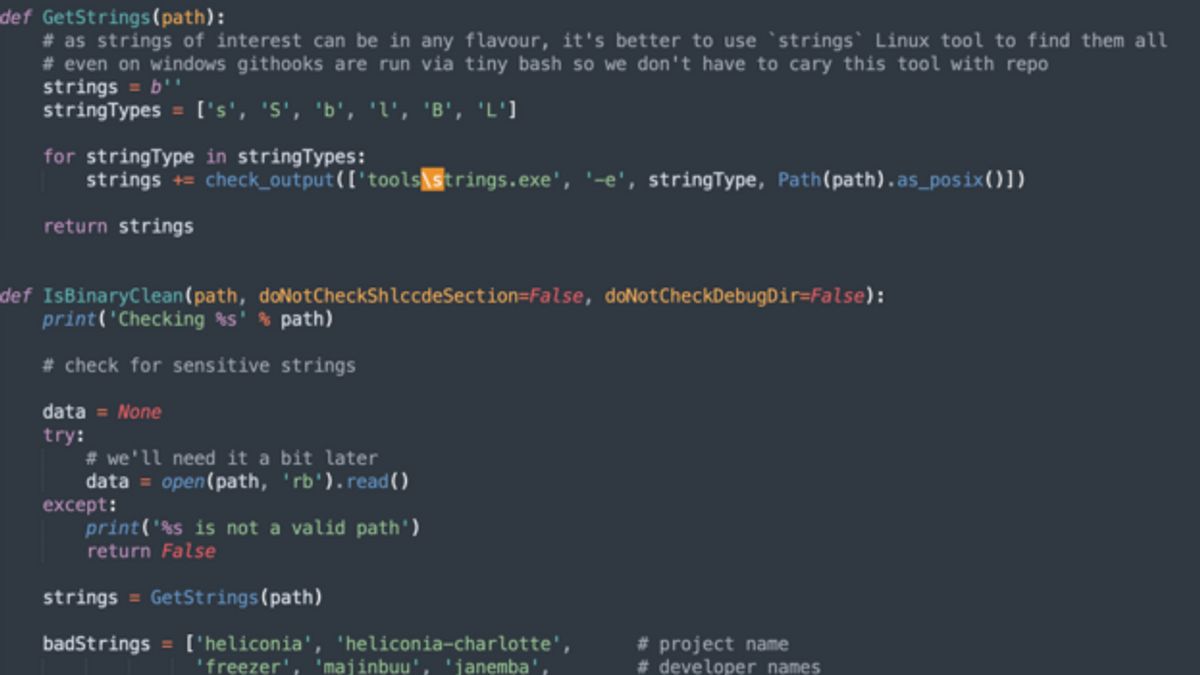

しかし、TAGのレポートによると、Variston ITは、スパイしたいデバイスにマルウェアをこっそりインストールするために必要なすべてのものを顧客に提供するソフトウェアフレームワークなど、Webサイトに記載されていない他の製品を販売しています。

TAGの研究者であるClement LecigneとBenoit Sevensは、エクスプロイトフレームワークがn-dayの脆弱性を悪用するために使用されたと述べましたが、最近パッチが適用されたため、一部のターゲットはインストールしていません。

証拠によると、フレームワークは脆弱性がゼロデイの場合にも使用されます。研究者たちは、活況を呈しており、さまざまなグループに脅威を与えているスパイウェア市場を混乱させようとして、調査結果を明らかにしました。

12月2日金曜日にTechSpotを立ち上げたこのフレームワークは、Heliconia Noise、Heliconia Soft、およびFilesという名前で提供されました。これには、Chrome、Windows Defender、およびFirefoxのエクスプロイトを実装できるアダルトソースコードが含まれています。

ヘリコニアノイズは、バージョン90.0.4430.72(2021年4月)から91.0.4472.106(2021年6月)のChromeレンダラーの脆弱性を悪用します。リモートでコードを実行し、Chromeサンドボックスを終了してユーザーのオペレーティングシステムにアクセスできます。Googleは2021年8月にエクスプロイトを修正しました。

前述のように、バリストンITは、エクスプロイトを含むPDFファイルを介して、Windows10および11のデフォルトのアンチウイルスであるWindowsDefenderを攻撃することもできます。PDF は、ユーザーが感染した URL にアクセスし、Windows Defender スキャンをトリガーして感染の連鎖を開始すると展開されます。マイクロソフトは2021年11月にエクスプロイトにパッチを適用しました。

最後に、Files Heliconia は Windows と Linux の Firefox エクスプロイトチェーンを使用して、Mozilla ブラウザでリモートコード実行を実行します。Windowsバージョンには、2019年にMozillaによってパッチが適用されたサンドボックスエスケープが含まれています。悪意のあるパッケージの別の部分は2022年3月に報告されましたが、2018年12月から使用されている可能性があります。

Variston ITは、政府がジャーナリスト、反体制派、外交官に属するデバイスをスパイできるようにするツールを販売するNSOグループに似ています。昨年11月まで、Appleは米国(US)外交官のiPhoneで見つかったスパイウェアを拡散したとしてNSOグループとその親会社を訴えていました。

The English, Chinese, Japanese, Arabic, and French versions are automatically generated by the AI. So there may still be inaccuracies in translating, please always see Indonesian as our main language. (system supported by DigitalSiber.id)