雅加达 - 两名俄罗斯国民Artur Sungatov和Ivan Kondratyev因涉嫌使用LockBit进行勒索软件攻击而受到美国(US)和英国执法的攻击,LockBit是当今最危险的勒索软件变体之一。

美国财政部外国资产控制局(OFAC)在指定公民名单上指定了十个与两名嫌疑人有关的加密钱包地址。据称,这些地址用于从LockBit受害者那里获得赎金。

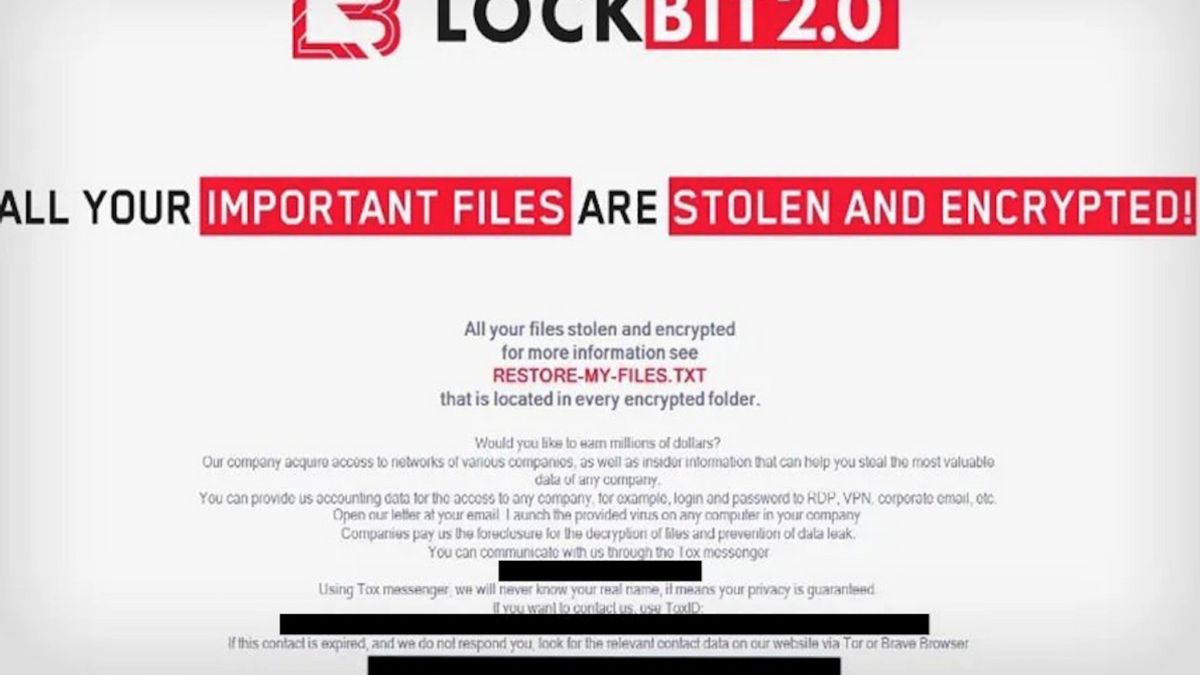

根据美国司法部的说法,LockBit是一个总部位于俄罗斯的勒索软件集团,自2019年以来已窃取了超过1.2亿美元(1.8万亿印尼盾)。LockBit 使用勒索软件-as-a-Service (RaaS) 模型运行,在其中它为攻击世界各地组织和公司的附属公司提供勒索软件。

LockBit也以其双敲诈勒索策略而闻名,其中他们不仅加密受害者的计算机系统,而且窃取敏感数据,并威胁要在未支付赎金的情况下发布。LockBit是2022年全球使用最广泛的勒索软件变体,至今仍处于活动状态。

LockBit的最大受害者之一是ICBC,ICBC是美国最大的经纪商,是中国工业和商业银行的子公司。2023年11月9日,LockBit发动勒索软件攻击,阻止ICBC的运营,并破坏了金融部证券支持的超过90亿美元(RP140万亿)资产的结算。

攻击还导致ICBC失去对内部电子邮件和通信的访问权限,以及提供支持交易的无资金证券。LockBit要求ICBC赎金2000万美元,但目前尚不清楚ICBC是否支付。

美国和英国已与多家国际执法机构密切合作,追捕LockBit及其附属公司。英国国家犯罪局甚至成功地接管了LockBit的技术基础设施,包括其用于存储和显示从受害者那里窃取的数据的暗网。

LockBit勒索软件攻击的激增并不是唯一困扰网络空间的勒索软件威胁。根据区块链分析公司Chainalysis的一份最新报告,勒索软件支付在2023年飙升300%以上,达到11亿美元(17.2万亿印尼盾)的历史新高。

该报告还指出,2023年勒索软件攻击的频率、规模和程度大幅增加,从大型犯罪集团到小型和个人的多元实体都参与了此次活动。

2023年发生的一些重大勒索软件攻击的例子是对美国最大的石油管道公司殖民地管道(Colonial Pipeline)的攻击,导致几个州的燃料短缺。对世界最大的肉类生产国JBS的攻击,破坏了美国,加拿大和澳大利亚的肉类供应链;以及对网络管理软件提供商Kaseya的攻击,影响了全球1000多家组织。

这些攻击表明关键基础设施和企业对勒索软件威胁的脆弱性,以及组织和企业改善网络安全和防止勒索软件攻击的重要性。

The English, Chinese, Japanese, Arabic, and French versions are automatically generated by the AI. So there may still be inaccuracies in translating, please always see Indonesian as our main language. (system supported by DigitalSiber.id)