雅加达 - WhatsApp刚刚发现了一个安全漏洞,可能会对用户构成危险。无需等待很长时间,应用程序会立即修复该错误。

WhatsApp表示,该漏洞具有可能影响Android应用程序的关键评级,因此攻击者可以利用称为整数溢出的代码错误,他们将在发送特制的视频通话后在受害者的手机上执行自己的代码。

该 Bug 被标记为 CVE-2022-36934,严重等级分配为 9.8(满分 10 分)。当应用程序尝试执行计算但在分配的内存中没有空间时,会发生这种情况,从而导致数据溢出并用具有潜在危险的代码覆盖系统内存的另一部分。

这些远程执行代码漏洞是在目标系统上安装恶意软件、间谍软件或其他恶意应用程序的关键,因为它们为攻击者提供了一个机会,可用于使用权限提升攻击等技术进一步损害计算机。

WhatsApp发言人约书亚·布雷克曼透露,发现了一个错误,该公司没有看到任何漏洞利用的证据。

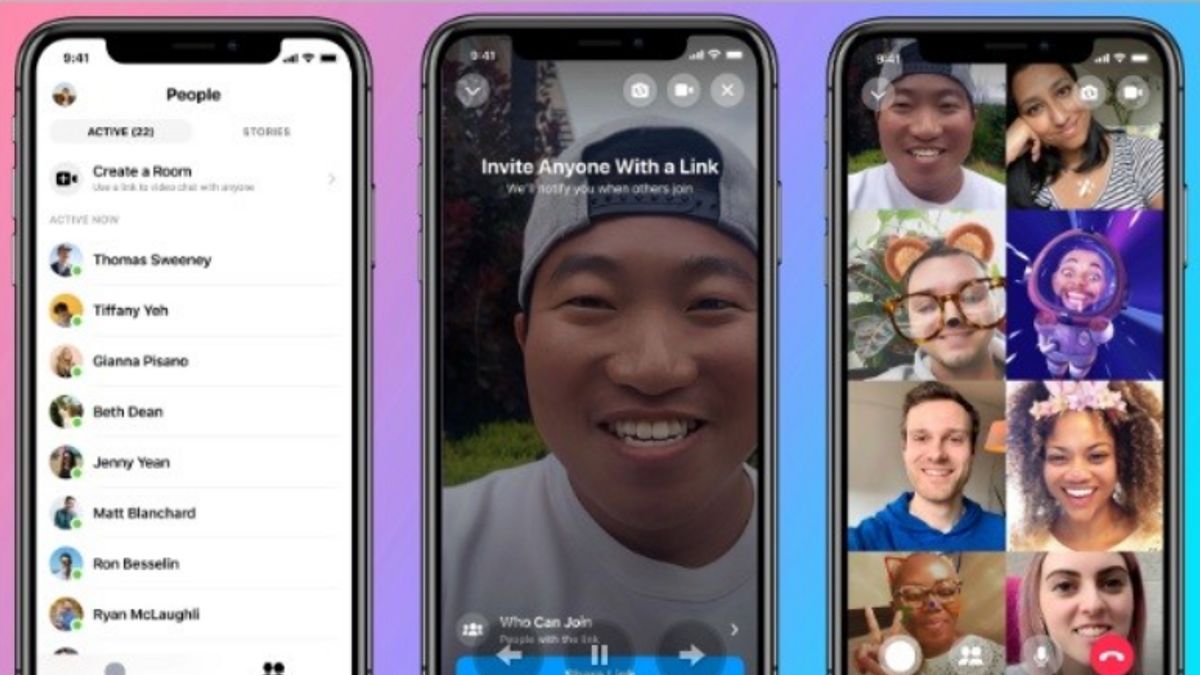

不幸的是,WhatsApp没有进一步解释这个错误。但是,安全研究公司Malebytes在自己的技术分析中表示,该错误是在WhatsApp应用程序的一个名为“视频呼叫处理程序”的组件中发现的。

9月28日星期三启动TechCrunch,如果触发该错误,攻击者将允许攻击者完全控制受害者的WhatsApp应用程序。

这两个新漏洞都在最新版本的WhatsApp中进行了修补,但仍可能影响尚未更新的旧版本。立即更新您的应用程序。

此前,这个关键的内存漏洞类似于2019年发现的一个错误,其中WhatsApp指责以色列间谍软件制造商NSO Group针对1,400名受害者的手机,包括记者,人权捍卫者和平民。

这次攻击利用了WhatsApp视频通话功能中的一个错误,该功能允许呼叫者在受害者的设备上植入间谍软件,无论电话是否被接听。

供您参考,该错误会影响v2.22.16.12之前的安卓版,v2.22.16.12之前的安卓版,v2.22.16.12之前的iOS版,2.22.16.12版之前的iOS版,2.22.16.12版之前的iOS版。

The English, Chinese, Japanese, Arabic, and French versions are automatically generated by the AI. So there may still be inaccuracies in translating, please always see Indonesian as our main language. (system supported by DigitalSiber.id)