ジャカルタ - 何年もの間、デジタルセキュリティ研究者やサイバー犯罪者は、ATMをハッキングする様々な方法を試してきました。パネルを開いてから、USBポートを取り付けることから、内部ケーブルが見えるように掘削します。

これらのたゆまぬ努力のおかげで、研究者はATMをハッキングするために使用できるいくつかのバグと、ATMに接続されている販売口座をかなり簡単に見つけることができました。ATMで電話を掃除するだけで!

この知見は、IOActiveのジョゼップ・ロドリゲスのセキュリティ研究者によって明らかにされた。The Vergeを引用して、Josepはまた、現在ほとんどのATMカードや販売システムに組み込まれているNFCリーダー技術がサイバー攻撃に対して脆弱であることを思い出させました。

ハッカーが送信できるさまざまな種類の攻撃があります。NFCリーダー機能を備えた携帯電話に侵入することから始めて、アクセスはランサムウェア攻撃の一環としてロックされ、クレジットカードデータの盗難にかかけられています。

ジョゼップはまた、NFCのセキュリティギャップはジャックポッティングと呼ばれる攻撃によっても悪用される可能性があると警告しました。このデジタル攻撃方法は、ハッカーがマシンをだまして所定の金額を発行するために使用することができます。

しかし、引き続きJosep、ジャックポット攻撃は、ハッカーがシステムを悪用するために追加のバグをインストールした場合にのみ可能です。残念ながら、Josepによって作られたデモビデオは、IOACTiveと影響を受けるATMベンダーとの間の機密保持契約のために一般の人々が見ることができませんでした。

NFC は攻撃を容易かつ洗練

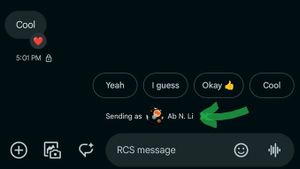

今、ロドリゲスは、彼の携帯電話がクレジットカードからの無線通信を模倣することができるAndroidアプリの作成を完了しました。さらに、アプリケーションは自動的にNFCファームウェアシステムの抜け穴を悪用することができます。

ジョゼップ・ロドリゲスがWiredで記者に見せたデモに基づいて、彼は単にそれの上に電話をスワイプすることによってATMセキュリティシステムに浸透することができました。さらに、ATMのNFCリーダーはすぐに損傷を受けました。それはもはやその隣のATMでお金を引き出すために使用することはできません。

「たとえば、ファームウェアを変更して価格を 1 ドルに変更できます。実際には、画面はあなたが50ドルを支払っていることを示しているとき。デバイスを役に立たなかったり、さまざまな種類のランサムウェアをインストールしたりできます。ここには多くの可能性(デジタル攻撃、-ed)があります」と、ロドリゲスは彼が見つけたPOS攻撃について言いました。

The English, Chinese, Japanese, Arabic, and French versions are automatically generated by the AI. So there may still be inaccuracies in translating, please always see Indonesian as our main language. (system supported by DigitalSiber.id)