ジャカルタ - カスペルスキーは、オンラインアカウントを保護するために設計された重要なセキュリティ対策である2要素認証(2FA)を回避するためにサイバー犯罪者が使用する最新の高度なフィッシング技術の進化を暴露しています。

この2FA機能は、パスワードが侵害されたにもかかわらずユーザーアカウントを保護するために、追加のセキュリティレイヤーを追加することを目的としています。ただし、詐欺師はユーザーをだます方法を開発したため、2FA保護をスキップできます。

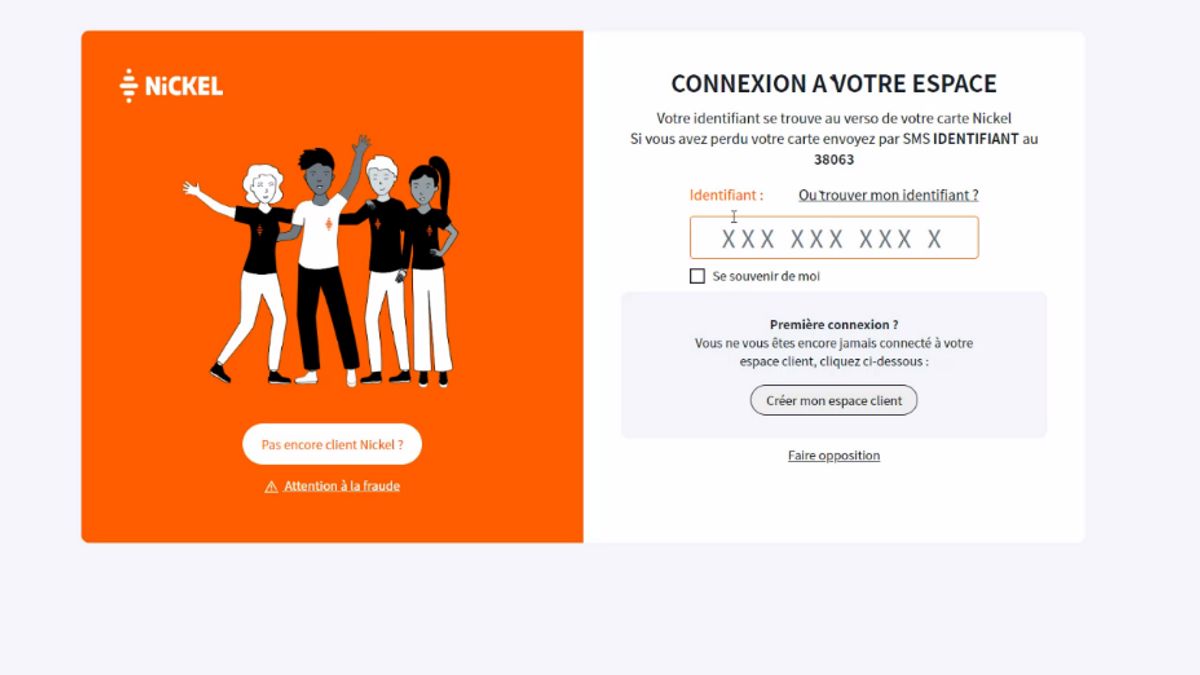

OTP Botは、ソーシャルエンジニアリング技術を通じてOTPを傍受するために詐欺師が使用するツールです。通常、攻撃者はフィッシングやデータ漏洩を通じてユーザーのログイン資格情報を取得しようとします。

「ソーシャルエンジニアリングは、特に正当なサービスや組織の代表者からの実際の通話を模できるOTPボットを使用すると、非常に複雑になる可能性があります」と、カスペルスキーのセキュリティ専門家である Olga SVistunovaは、6月10日月曜日に受け取ったレポートで述べています。

次に、アカウントにログインすると、OTPがユーザーの携帯電話に配信されるようになります。その後、OTPボットはユーザーに電話をかけ、信頼できる組織の代表者のふりをし、OTPを共有するように被害者を説得します。

最後に、攻撃者がボットからOTPを受け取ると、それを使用して被害者のアカウントにアクセスします。

カスペルスキーはまた、これらの詐欺師が専用のオンラインパネルやTelegramなどのメッセージングプラットフォームを介してOTPボットを管理していることも発見しました。このボットには、さまざまな機能とサブスクリプションプランが付属しています。

カスペルスキーの調査によると、これらのフィッシングボットとOTP攻撃の重大な影響があります。2024年3月1日から5月31日までに、同社の製品は、OTPボットとの攻撃でデータがよく使用される銀行部門を対象としたフィッシングデバイスによって生成された653,088のサイト訪問の試みを妨げました。

同じ期間に、カスペルスキーのテクノロジーは、2要素認証をリアルタイムで通過することを目的としたキットによって生成された4,721のフィッシングページを検出しました。

したがって、カスペルスキーは、警戒を怠らず、セキュリティ慣行に従うことが重要であることを強調しています。

The English, Chinese, Japanese, Arabic, and French versions are automatically generated by the AI. So there may still be inaccuracies in translating, please always see Indonesian as our main language. (system supported by DigitalSiber.id)