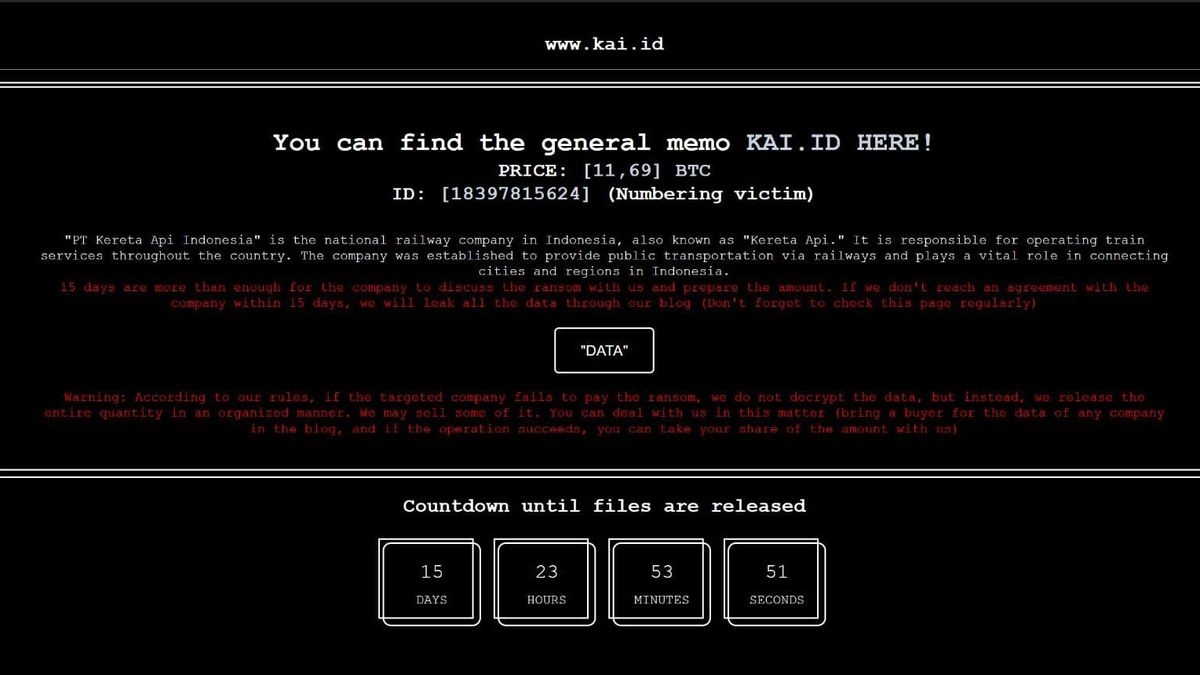

ジャカルタ-1月14日、Xの@TodayCyberNewsアカウントは、PTであることを最初に発見しました。ケレタ・アピ・インドネシア(KAI)はハッキングの被害者だったとされている。

その投稿では、アカウントは、ハッカーが従業員情報、顧客データ、税務データ、会社記録、地理情報、情報配信システム、その他のさまざまな内部データなどの機密データを盗むことに成功した場所を示しました。

この問題に対応して、サイバーセキュリティ研究所CISSReCのプラタマ・ペルサダ会長は、ハッキング情報が公開される1週間前から調査を実施したと述べた。

「ストーリームスランサムウェアギャングはPTシステムにアクセスしました。VPNアクセスを通じてKAIはいくつかの従業員からの資格情報を使用します。正常にログインした後、彼らはいくつかのPTシステムからダッシュボードに正常にアクセスしました。KAIはダッシュボードにデータを入力しました」とプラタマは1月16日火曜日にVOIが受け取った声明で述べました。

共有されたスクリーンショットから、Pratamaは、Stromousがフィッシング方法とソーシャルエンジニアリングを通じて正常に取得された従業員の内部アクセスを介して侵入したか、ログスティーラーマルウェアを使用している他のハッカーから資格情報を購入したと考えています。

PTのように見えますが。KAIはすでに攻撃を認識しており、PTサイトでVPNポータルを無効にするなど、いくつかの緩和策を実施しています。KAI、Pratamaは、この動きは非効率的であると考えています。

彼によると、ランサムウェアギャングがPTシステムにバックドアをインストールした可能性もあるからです。KAI.したがって、彼らはいつでもシステムにアクセスするためにそれを再利用することができます。

したがって、バックドアを見つけることができない場合、最も安全なステップの1つは、ptデータバックアップを使用して新しいサーバーでシステムを展開することです。KAI.

「私たちが正常に掘り下げたデータによると、PT. KAIの従業員の資格情報は82件あり、約22.5千人の顧客資格情報とPT. KAIと提携している他の企業従業員からの50の資格情報が漏洩しました」とPratama氏は述べています。

Pratamaはまた、資格情報データは、PTのウェブサイトからの外部攻撃の表面となった約3300のurlから得られたと述べた。カイ。

このような脅威の傾向が頻繁に発生していることを見て、Pratamaは、現在、セキュリティ/セキュリティは、組織が所有するシステムの追加または追加にすぎないと見ています。

「したがって、サイバーセキュリティが組織のハイレベルの人々やリーダーによって理解され、設定される焦点の1つになるように、大規模で構造化された動きがなければならないので、このサイバーセキュリティがアプリケーションが作成されるずっと前から上流から始めることができることが期待されています」と彼は言いました。

プラタマも提案した、PT。KAIは、特にPTの場合、サイバーセキュリティの側面を適切に考慮する必要があります。KAIは発券システムに顔認識システムを集中的に実装しています。

The English, Chinese, Japanese, Arabic, and French versions are automatically generated by the AI. So there may still be inaccuracies in translating, please always see Indonesian as our main language. (system supported by DigitalSiber.id)