Kasperskyは、世界的なサイバーセキュリティ会社が東南アジア(SEA)の長距離労働者に対するブルートフォース(49%)攻撃の減少を発見したという前向きなニュースを明らかにしました。しかし、私たちは自己満足してはなりません。

リモート デスクトップ プロトコル (RDP) は、グラフィックス インターフェイスを使用してユーザーがネットワーク経由で他のコンピューターに接続できるようにする Microsoft のプロトコルです。RDPは、サーバーや他のPCをリモート制御するために、システム管理者や技術者以外のユーザーによって広く使用されています。

Bruteforce.Generic.RDP攻撃は通常、正しいパスワードが見つかるまですべての可能なパスワードをチェックすることにより、有効なRDPログイン/コードのペアを見つけようとします。攻撃者が標的のホストコンピュータへの長距離アクセスを可能にする攻撃。

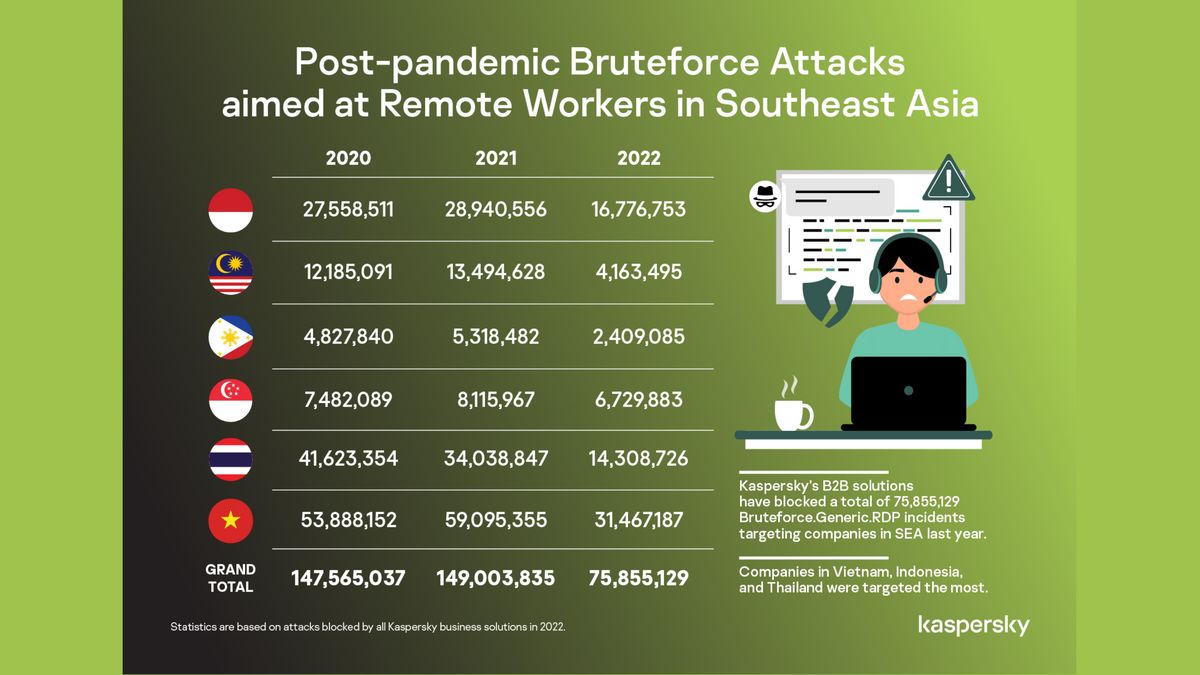

グローバルサイバーセキュリティ企業のテレメトリによると、カスペルスキーのB2Bソリューションは、東南アジア6か国で、2021年の以前の149,003,835件の攻撃から、合計75,855,129件のBruteforce.Generic.RDPインシデントをブロックしました。

昨年のブルートフォースの攻撃シェアに関しては、ベトナム、インドネシア、タイの企業が最も標的にされました。

2021年に東南アジアの企業に対して発生した約1億5,000万件のブルートフォース攻撃のうち、昨年は半分の減少を示しました。これは一見良い兆候です」と、カスペルスキーの東南アジア担当ゼネラルマネージャーであるYeo Siang Tiongは、ジャカルタで受け取った書面による声明で述べています。

Yeoによると、これは、ハイブリッド方式での対面または長距離活動の再開への移行に一部影響されており、2022年と2021年のパンデミックのピークと比較して、この地域のリモートワーカーが少なくなっています。

「しかし、企業がブルートフォース攻撃の完全なセキュリティを発表するのは時期尚早です。より広範な脅威の状況を見ると、当社の専門家は、RDPを悪用して標的とする企業への早期アクセスを取得する最新のランサムウェアグループに注目しています。これは、セキュリティチームが注意を払わなければならない危険信号です」とYeo氏は付け加えました。

Kasperskyの最近のレポートでは、ランサムウェアグループ間で初期アクセスを取得するための最も一般的な手法、つまり外部リモートサービスの利用が明らかになりました。

レポートには、オープンRDPを使用してシステムへの初期アクセスを取得するためのすべてのランサムウェアグループも記録されます。

RDPに関連する攻撃から保護するためのベストプラクティスは、VPNの背後に「隠して」適切に構成することです。強力なパスワードを使用することも重要です。

The English, Chinese, Japanese, Arabic, and French versions are automatically generated by the AI. So there may still be inaccuracies in translating, please always see Indonesian as our main language. (system supported by DigitalSiber.id)