ジャカルタ-セキュリティ研究者は、検索結果を変更したり、ユーザーデータにアクセスしたりするために悪用される可能性のあるAzure Active Directory(AAD)の弱点に起因する、何百万ものMicrosoft 365アカウントを危険にさらす脆弱性Bingなんとか発見しました。

Wiz のクラウド セキュリティ研究者である Hillai Ben-Sasson 氏は、Bing の検索結果を変更し、数百万の Office 365 アカウントを乗っ取る方法について説明しました。この脆弱性はビンバンと呼ばれています。

@Bing CMSをハッキングして、検索結果を変更し、何百万もの@Office365アカウントを乗っ取ることができました。どうやってやったの?さて、それはすべて@Azureクリックするだけで始まりました...👀これは#BingBang 🧵⬇️ pic.twitter.com/9pydWvHhJs の物語です

—ヒライベンサッソン(@hillai)2023年3月29日

Wiz自身も自分自身を世界最大のサイバーセキュリティユニコーンと表現し、ブログ投稿で彼の調査結果を説明しました。

一方、Ben-Sassonは、AADに対して脆弱なマルチウェイディングアプリの約25%をスキャンして、AADの脆弱性をどのように見つけたかを明らかにしました。

この種類のアプリでは、すべての Azure テナントが OAuth トークンを発行でき、アプリ開発者はこれを確認してアクセスを許可または拒否する必要があります。

開発者が適切なアクセス検証を適用できなかった場合、すべての Azure ユーザーがアプリケーションに入ることができます。

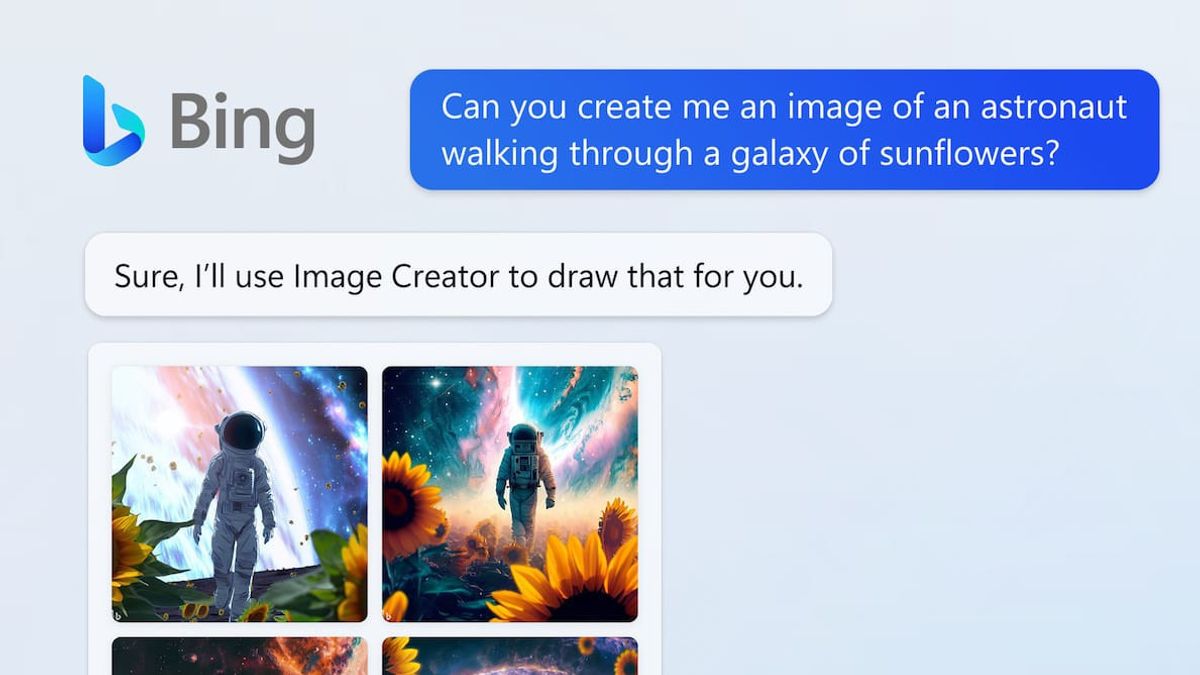

他にもいくつかの主要なMicrosoftアプリケーションがあり、そのうちの1つはBing用のコンテンツ管理システム(CMS)であり、ユーザーは検索結果Bingを変更できます。

次に、WizはCMSを使用して、Bing賞を受賞したサウンドトラックの提案の1つを彼自身のアドバイスに置き換える方法を説明しました。

Wizは、検索結果を操作するだけでなく、XSS攻撃を開始してBingユーザーに大きな影響を与えることもできます。

このような攻撃が成功した場合、脅威アクターはOutlookの電子メール、SharePointドキュメントにアクセスできます。OneDrive ファイル、Outlook 予定表、および Teams メッセージも公開されるリスクがあります。

WizがMSN速報を含む発見した別の脆弱なマイクロソフトアプリは、すべての受信者、API CNS、マイクロソフト開発者に通知を送信するための内部通知サービスに電子メールを送信するために使用できます。

さらに、コールセンターエージェント用の同様のAPI、4エクサバイトを超えるマイクロソフト内部ファイルエクサバイトのファイル管理システムへのアクセス、または3月31日金曜日のWindows Centralから引用されたMicrosoft WordPressブログへのフルアクセス。

Wiz では、管理者がクエリを実行して、多方向アクセスを許可するように構成されているアプリケーションがあるかどうかを調べることをお勧めします。管理者は、Azure CLI からコマンドを実行することもできます。詳細については、Wizのウェブサイトを参照してください。

参考までに、Wizのセキュリティ研究者は、1月にMicrosoftのクラウドコンピューティングプラットフォームの脆弱性を発見しました。そして、良いニュースは、マイクロソフトがすべての脆弱性にパッチを適用しており、カスタマーガイドを改善し、一部のAAD機能を変更することを約束していることです。

The English, Chinese, Japanese, Arabic, and French versions are automatically generated by the AI. So there may still be inaccuracies in translating, please always see Indonesian as our main language. (system supported by DigitalSiber.id)