ジャカルタ-北朝鮮のLazarus Groupに関連するハッカーは、500近くのフィッシングドメインを利用して被害者を欺くことにより、非代替トークン(NFT)投資家を標的とした大規模なフィッシングキャンペーンの背後にいると報告されています。

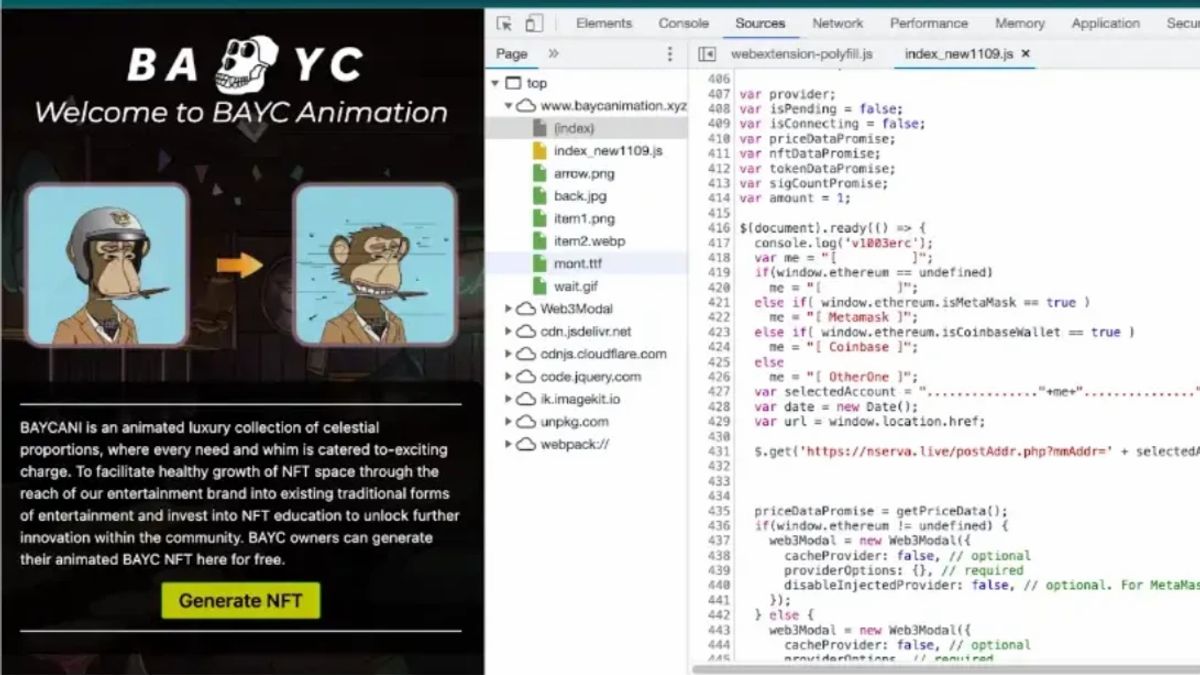

ブロックチェーンセキュリティ会社のSlowMistは12月24日にレポートを発表し、北朝鮮の高度な持続的脅威(APT)グループがNFT投資家をNFTから分離するために使用した戦術を明らかにしました。これには、さまざまなNFT関連のプラットフォームやプロジェクトを装った餌サイトの使用が含まれます。

これらの偽のWebサイトの例には、ワールドカップに関連するプロジェクトを装ったサイトや、OpenSea、X2Y2、Raribleなどの有名なNFTマーケットプレイスになりすますサイトが含まれます。

🚨スローミストセキュリティアラート北朝鮮🚨のAPTグループが大規模なフィッシングキャンペーンでNFTユーザーを標的にこれは氷山の一角にすぎません。私たちのスレッドは、私たちが発見したもののほんの一部しかカバーしていません。pic.twitter.com/DeHq1TTrrN に飛び込みましょう

— スローミスト(@SlowMist_Team)2022年12月24日

SlowMistによると、使用される戦術の1つは、これらのおとりサイトに「悪意のあるミント」を提供させることであり、被害者をだまして、ウォレットをWebサイトに接続して正当なNFTを印刷していると思わせようとします。

ただし、NFTは実際には不正であり、被害者のウォレットは、現在アクセスできるハッカーに対して脆弱なままです。

レポートはまた、多くのフィッシングWebサイトが同じインターネットプロトコル(IP)で動作し、1つのIPの下に372のNFTフィッシングWebサイトがあり、別のIPにリンクされている別の320のNFTフィッシングWebサイトがあることを明らかにしました。

SlowMistによると、フィッシングキャンペーンは数か月間続いており、最も初期の登録ドメイン名は約7か月前に登場したと述べています。

使用される他のフィッシング戦術には、訪問者データを記録して外部サイトに保存し、画像をターゲットプロジェクトにリンクすることが含まれます。

ハッカーが訪問者データを取得したいと思ったら、被害者に対してさまざまな攻撃スクリプトを実行し、ハッカーが被害者のアクセス記録、プラグインウォレットの承認と使用、および機密データにアクセスできるようにします。被害者の同意記録やsigDataなど。

このすべての情報により、ハッカーは被害者のウォレットにアクセスでき、すべてのデジタル資産が公開されます。

ただし、SlowMistは、この分析は資料の一部のみを調べ、北朝鮮のハッカーのフィッシング特性の「一部」を抽出するため、これは「氷山の一角」にすぎないことを強調しています。

たとえば、SlowMistは、フィッシング戦術を通じて、1つのフィッシングアドレスだけで1.055NFTを獲得し、367.000(57億ルピア)相当の300イーサを生成できることを強調しています。

同じ北朝鮮のAPTグループが、3月15日にPrevailionによって以前に文書化されたネイバーフィッシングキャンペーンにも責任があると付け加えました。

北朝鮮は、2022年にさまざまな暗号通貨盗難犯罪の中心になったと非難されています。

韓国の国家情報院(NIS)が12月22日に発表したニュースレポートによると、北朝鮮は今年だけで6億2000万(9.6兆ルピア)相当の暗号通貨を盗んだ疑いがあります。

10月、日本の警察庁は、北朝鮮のハッキンググループに注意するよう国の暗号資産企業に警告を送りました。

The English, Chinese, Japanese, Arabic, and French versions are automatically generated by the AI. So there may still be inaccuracies in translating, please always see Indonesian as our main language. (system supported by DigitalSiber.id)