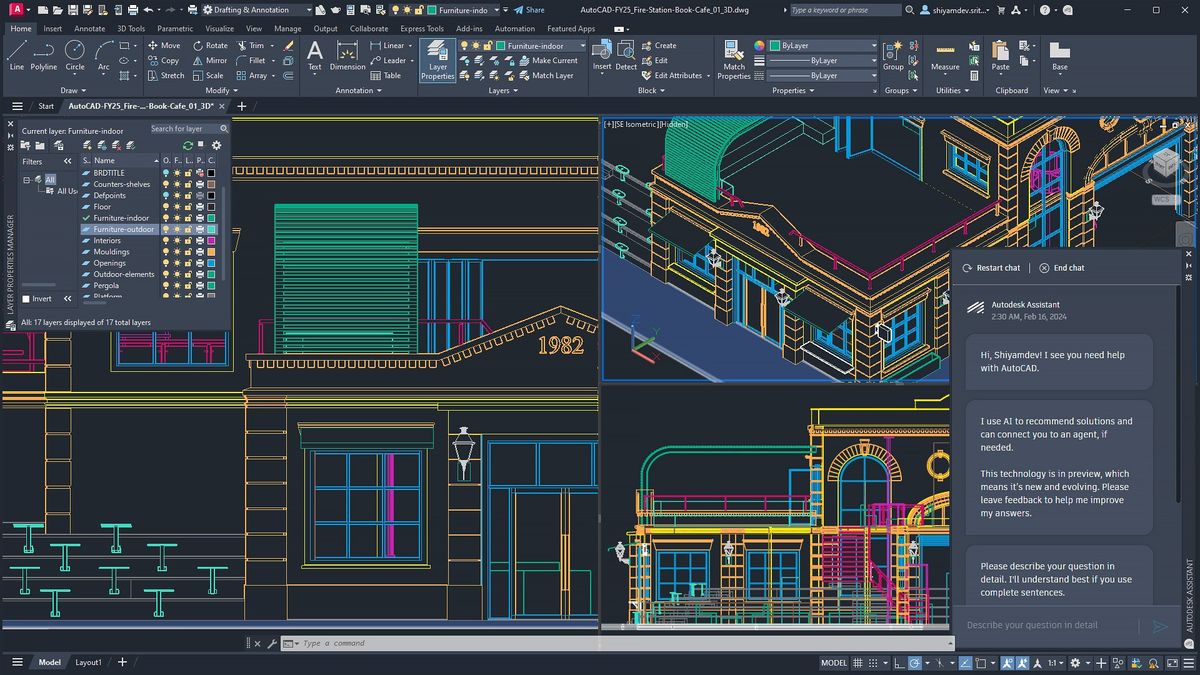

JAKARTA - L’équipe mondiale de recherche et d’analyse de Kaspersky a révélé une nouvelle et continue campagne malveillante exploitant des logiciels populaires tels que Foxit PDF Editor, AutoCAD et JetBrains.

Analyse depuis août 2024, cette campagne appelée SteelFox se compose de deux composantes principales, à savoir des modules de frappeur et des mineurs de crypto.

Tout d’abord, SteelFox recueille des informations approfondies auprès de l’ordinateur de la victime, y compris des données de navigateur, des cartes d’identification, des informations sur la carte de crédit et des détails sur les logiciels installés ainsi que les solutions antivirus.

En fait, ils peuvent également capturer des mots de passe Wi-Fi, des informations de système et des données de zone temporelle d’ordinateurs infectés.

En outre, les assaillants utilisent également une version modifiée de XMRig, un mineur open source, pour tirer parti de la puissance d’un dispositif infecté pour l’exploitation minière de crypto, qui pourrait cibler Monero.

Les recherches du GReAT montrent que la campagne est active depuis au moins février 2023 et continue de constater des menaces jusqu’à présent.

Au cours de leurs opérations, bien que les acteurs menacés derrière la campagne SteelFox ne modifient pas de manière significative sa fonctionnalité, ils ont tenté de modifier leurs techniques et leurs codes pour éviter la détection.

En seulement trois mois, la technologie de Kaspersky a annulé plus de 11 000 tentatives d’attaque, la majorité des utilisateurs touchés se trouvant au Brésil, à la Chine, à Russie, au Mexique, aux Émirats arabes unis, à l’Égypte, à l’Algérie, au Vietnam, à l’Inde et au Sri Lanka.

Pour minimiser le risque de devenir victime d'une campagne dangereuse, les experts de Kaspersky suggèrent :

The English, Chinese, Japanese, Arabic, and French versions are automatically generated by the AI. So there may still be inaccuracies in translating, please always see Indonesian as our main language. (system supported by DigitalSiber.id)